Как полиция находит криптомошенников: 5 цифровых следов

Разбираем, как именно находят криптомошенников по транзакциям в блокчейне

Более 7 лет опыта в создании технологических решений в сфере Fintech. Квалифицированный AML-офицер и автор десятков аналитических публикаций о крипторегулировании и безопасности цифровых активов

В криптоэкономике анонимность часто воспринимают как незыблемую. Но она работает лишь до первой крупной кибератаки.

На практике цифровые преступления оставляют больше следов, чем кажется: каждый перевод, подключение и сетевой лог формируют цепочку, по которой можно восстановить путь активов и выйти на человека, стоящего за адресом.

Сегодня расследования криптопреступлений опираются на единый методический подход — от анализа точки входа злоумышленника до судебных запросов к площадкам, где хранятся пользовательские данные. Ниже — пять ключевых следов, по которым правоохранители и аналитические системы находят украденные активы.

Цепочка транзакций

Каждое движение криптовалюты оставляет запись в блокчейне.

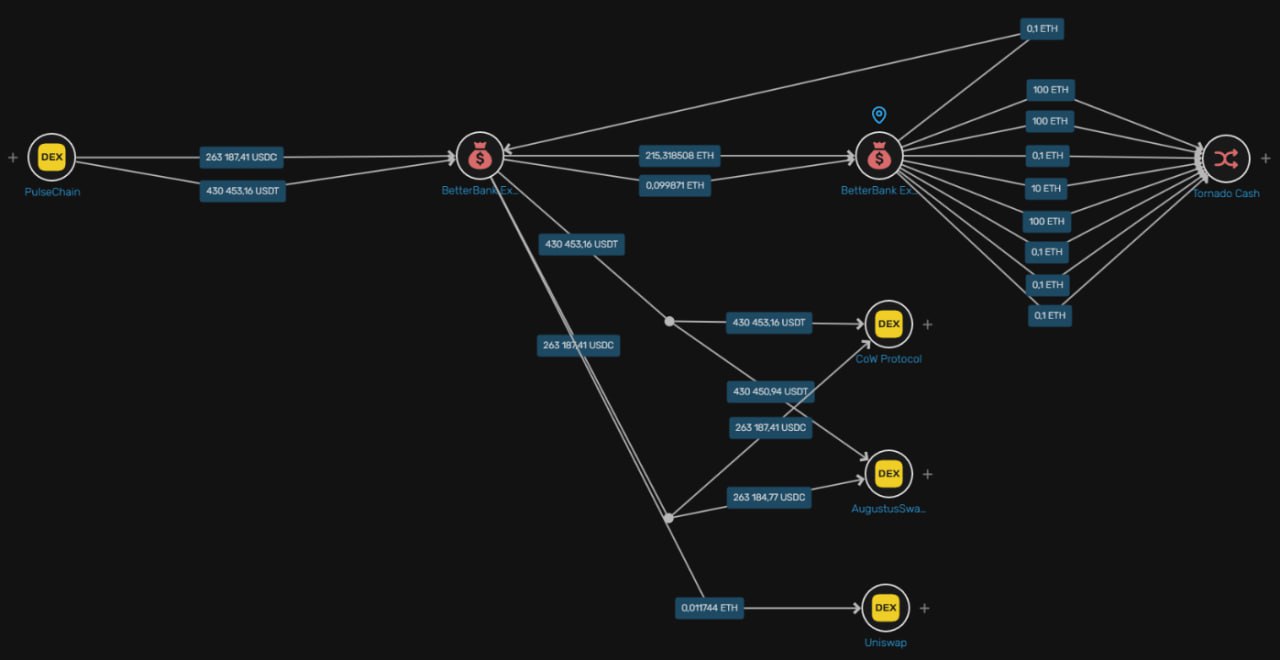

Именно с этого начинается расследование — с построения графа транзакций, который показывает маршрут активов от кошелька жертвы до конечных адресов.

На схеме видны не только переводы, но и закономерности: дробление сумм, возвраты, повторные хопы, использование DEX-маршрутов и миксеров.

Такие паттерны становятся базой доказательств — они показывают связи между адресами, частоту взаимодействий, типы токенов и пересечения с известными кластерами, отмеченными в системах AML-мониторинга.

Даже через десятки промежуточных переводов маршрут можно восстановить с высокой точностью: цифровой след в блокчейне не исчезает, а лишь рассеивается по узлам.

KYC-площадки

Когда украденные средства достигают централизованной биржи, расследование переходит в правовую фазу.

Биржи, работающие по стандартам KYC/AML, обязаны хранить данные пользователей — документы, IP-адреса, историю входов и транзакций.

Доступ к этим данным возможен только по ордеру суда. Но именно он превращает «анонимный адрес» в конкретного человека.

Так, в расследовании по делу WhiteBIT (объем ущерба превышал $2,7 млрд) именно судебные запросы к бирже позволили выявить посредников, участвовавших в обналичивании активов.

Этот этап показывает, как техническая аналитика соединяется с правовым инструментарием: блокчейн дает карту перемещений, закон — идентичность.

Метаданные и сетевые соединения

Третий слой расследования — off-chain данные.

Правоохранители запрашивают у провайдеров логи подключений, у почтовых сервисов — заголовки писем и временные метки, анализируют использование VPN и прокси.

Даже если хакер скрывает личность за анонимайзерами, остаются временные корреляции: одинаковые интервалы между операциями, характерные шаблоны активности, пересечения IP.

Когда эти данные совмещают с ончейн-графом, формируется цифровой профиль злоумышленника: где, когда и каким устройством он совершал операции.

Совмещение on-chain и off-chain информации позволяет перейти от графа транзакций к конкретной инфраструктуре, на которой происходили операции.

Бриджи, DEX и AML-сервисы

Наибольшую сложность в расследовании создают децентрализованные площадки: анонимайзеры, DeFi-протоколы и бриджи между сетями.

Здесь след «размывается» — часть данных шифруется, а часть уходит за пределы публичных блоков.

Тем не менее анализ остается возможен. AML-системы фиксируют повторяемость маршрутов, временные корреляции и характерные «узлы» взаимодействий.

Например, по совпадению времени и объемов можно определить, что актив, прошедший через мост, вернулся в сеть на связанном кошельке.

Если у провайдера бриджа есть внутренние журналы транзакций, они становятся ключевыми для восстановления цепочки и подтверждения связи адресов.

Именно на этом уровне происходит интеграция аналитических платформ: данные блокчейна сочетаются с коммерческими логами и метаданными, превращаясь в доказательную базу.

Операционные следы

Самые изощренные схемы рушатся на мелочах.

Повторное использование адресов, пересечение аккаунтов по одной почте, идентичные суммы тестовых переводов, одинаковые временные окна — все это формирует поведенческий отпечаток.

Аналитические алгоритмы сопоставляют такие детали, выстраивая профиль участника.

Даже у опытных групп встречаются повторяющиеся привычки: одинаковая структура комиссий, предсказуемое время активности, повторяемость маршрутов через конкретные узлы.

Эти закономерности превращают безличную цепочку транзакций в модель поведения, которую можно соотнести с конкретным человеком.

Как это выглядит на практике

Расследование начинается с фиксации инцидента: хэшей, временных меток, графа транзакций.

Затем аналитики определяют точки вывода и направляют запросы к централизованным площадкам и провайдерам.

Судебные ордера и обмен данными с правоохранительными органами позволяют получить недостающие off-chain сведения.

На финальном этапе ончейн-граф совмещается с сетевыми логами и данными KYC.

Так формируется полная картина — маршрут активов, структура взаимодействий и цепочка идентификаций.

На ее основе строится доказательная база: сначала для блокировки средств, затем для судебных процедур.

Практические рекомендации

- Фиксируйте данные сразу. Сохраняйте TxID, хэши, время операции, скриншоты и адреса контрагентов — эти сведения невозможно восстановить постфактум.

- Не перемещайте активы самостоятельно. Любая новая операция усложняет расследование и может исказить маршрут.

- Проведите первичный on-chain анализ. Даже базовая карта маршрута помогает определить точки вывода.

- Параллельно обращайтесь в правоохранительные органы и биржи. Чем быстрее поступит ордер на блокировку, тем выше шанс вернуть средства.

- Документируйте расследование. Графы, отчеты и переписка формируют доказательную историю и ускоряют коммуникацию с банками и партнерами.

Роль аналитических сервисов

Современные AML-платформы, такие как «КоинКит», позволяют автоматизировать большую часть процесса. Система визуализирует графы перемещения средств, выделяет рисковые кластеры и объединяет ончейн и офчейн данные в единую модель.

Для следователей и комплаенс-офицеров это не просто инструмент анализа, а способ документировать расследование в юридически значимом формате.

Именно такие решения становятся связующим звеном между технологией и правом: они делают анонимный блокчейн прозрачным настолько, насколько это требуется для возврата активов.

Вывод

В цифровом пространстве преступления не исчезают — они фиксируются.

Блокчейн хранит не только историю переводов, но и контекст.

Там, где раньше работала интуиция следователей, сегодня действуют алгоритмы, визуальные графы и формализованные процедуры обмена данными.

Прозрачность крипторынка стала не только риском для недобросовестных участников, но и инструментом правопорядка, который уже прочно встроен в экосистему современного криптобизнеса.

Источники изображений:

Личный архив компании, визуализация в КоинКит ПРО

Рубрики

Интересное:

Новости отрасли:

Все новости:

Публикация компании

Рубрики